MODEM:

es un equipo que sirve para modular y demodular (en amplitud, frecuencia, fase u otro sistema) una señal llamada portadora mediante otra señal de entrada llamada moduladora. Se han usado modems desde los años 60 o antes del siglo XX, principalmente debido a que la transmisión directa de la señales electrónicas inteligibles, a largas distancias, no es eficiente. Por ejemplo, para transmitir señales de audio por radiofrecuencia haría necesarias antenas de gran tamaño (del orden de cientos de metros) para su correcta recepción.

¿CUAL ES LA FINALIDAD DEL MODEM?

El modulador emite una señal denominada portadora. Generalmente, se trata de una simple señal eléctrica sinusoidal de mucho mayor frecuencia con que la señal moduladora. La señal moduladora constituye la información que se prepara para una transmisión (un módem prepara la información para ser transmitida, pero no realiza la transmisión). La moduladora modifica alguna característica de la portadora (que es la acción de modular), de manera que se obtiene una señal, que incluye la información de la moduladora. Así el demodulador puede recuperar la señal moduladora original, quitando la portadora. Las características que se pueden modificar de la señal portadora son:

* Amplitud, dando lugar a una modulación de amplitud (AM/ASK).

También es posible una combinación de modulaciones o modulaciones más complejas como la Modulación de amplitud en cuadratura.

* Frecuencia, dando lugar a una modulación de frecuencia (FM/FSK).

* Fase, dando lugar a una modulación de fase (PM/PSK).

TIPOS DE MODEMS

Modems para PC

La distinción principal que se suele hacer es entre modems internos y módems externos, aunque, recientemente, han aparecido unos modems llamados "modems software", más conocidos como "winmodems" o "linuxmodems", que han complicado un poco el panorama, también existen los modems para XDSL, RDSI, etc. y los que se usan para conectarse a través de cable coaxial de 75 Ohms (cable modems).

* Internos:

consisten en una tarjeta de expansión sobre la cual están dispuestos los diferentes componentes que forman el módem. Existen para diversos tipos de conector:

o Bus ISA: debido a las bajas velocidades que se manejan en estos aparatos, durante muchos años se utilizó en exclusiva este conector, hoy en día en desuso.

o PCI: el formato más común en la actualidad.

o AMR: sólo en algunas placas muy modernas; baratos pero poco recomendables por su bajo rendimiento.

Externos:

similares a los anteriores, pero externos al ordenador o PDA. La ventaja de estos módems reside en su fácil transportabilidad entre ordenadores diferentes (algunos de ellos más fácilmente transportables y pequeños que otros), además de que podemos saber el estado del módem (marcando, con/sin línea, transmitiendo...) mediante los [LED de estado que incorporan. Por el contrario, y obviamente, ocupan más espacio que los internos

Módems telefónicos

Su uso más común y conocido es en transmisiones de datos por vía telefónica.

Los ordenadores procesan datos de forma digital; sin embargo, las líneas telefónicas de la red básica sólo transmiten señales analógicas.

Los métodos de modulación y otras características de los módems telefónicos están estandarizados por el UIT-T (el antiguo CCITT) en la serie de Recomendaciones "V". Estas Recomendaciones también determinan la velocidad de transmisión. Destacan:

* V.32. Transmisión a 9.600 bps.

* V.32 bis. Transmisión a 14.400 bps.

* V.34. Transmisión a 33.600 bps. Uso de técnicas de compresión de datos.

* V.90. Transmisión a 56'6 Kbps de descarga y hasta 33.600 bps de subida.

* V.92. Mejora sobre V.90 con compresión de datos y llamada en espera. La velocidad de subida se incrementa, pero sigue sin igualar a la de descarga.

módems DSL (Digital Subscriber Line),

que utilizan un espectro de frecuencias situado por encima de la banda vocal (300 - 3.400 Hz) en líneas telefónicas o por encima de los 80 KHz ocupados en las líneas RDSI, y permiten alcanzar velocidades mucho mayores que un módem telefónico convencional. También poseen otras cualidades, como es la posibilidad de establecer una comunicación telefónica por voz al mismo tiempo que se envían y reciben datos.

http://es.wikipedia.org/wiki/M%C3%B3dem

miércoles, 26 de septiembre de 2007

Componentes de un firewall distribuido

En función del comportamiento presentado de un firewall distribuido, son necesarios tres componentes principales para el funcionamiento de ésta arquitectura (ver Figura 28).

Primero se necesita de un lenguaje para expresar las políticas y resolver consultas para determinar si una determinada comunicación será o no permitida. Básicamente, las sentencias escritas serán funcionalmente similares a aquellas reglas utilizadas en el filtrado de paquetes, pero deben utilizar un sistema extensible para que otros tipos de aplicaciones y controles de seguridad puedan ser especificados y aplicados en el futuro. El lenguaje y el mecanismo de resolución deben soportar algún tipo de certificado para la delegación de derechos y para propósitos de autenticación.

Como segundo componente, es necesario un mecanismo para distribuir de forma segura las políticas de seguridad (un protocolo de administración de claves u otro). Este debe garantizar la integridad de las políticas transferidas ya sea a través del protocolo de comunicación o como parte de la descripción de la política (es decir firmadas digitalmente, por ejemplo).

Por ultimo se necesita de un mecanismo que aplique la política de seguridad asignada a cada host. Este debe poder reconocer el lenguaje en el que estén expresadas las políticas para poder aplicarlas. Existen, además, para este componente, cuestiones de compatibilidad con respecto a las plataformas donde se utilice.

Ventajas sobre el enfoque tradicional

La arquitectura que propone un firewall distribuido ofrece ciertas ventajas sobre el enfoque tradicional.

A diferencia de un firewall perimetral, un firewall distribuido, residente en los sistemas finales, puede filtrar el tráfico proveniente tanto de la red externa como de la red interna ya que se ha movido el punto de control de acceso del perímetro a cada host de la red. El concepto de “red no confiable” se extiende, de esta forma, a aquellos hosts situados en la red privada, para responder a la necesidad de ofrecer una protección contra uno de los ataques más comunes: aquellos que provienen de la red interna, ya sea originados dentro de la red de la organización o por acción de un ataque que ha simulado una de las identidades de la red interna.

Es más efectivo ya que éstas tareas de control de acceso se sitúan en los niveles más bajos del sistema operativo, y provee una protección que abarca al servidor o sistema final y a todas las interfaces de red. Con un firewall distribuido se incrementa la seguridad a través de la simplificación: diseñando reglas especificas para cada sistema, se logra una protección altamente especializada y su aplicación involucra solo a aquellos hosts relacionados con determinado tipo de comunicación (protocolos) con el que trabajen; mientras que en un firewall tradicional, un solo punto de control debe hacerse responsable de aplicar una protección general, acomodada para cada sistema critico de la red, en ciertos casos conflictivas.

Los firewalls tradicionales deben ser diseñados y configurados dentro de la red, como parte de la configuración y arquitectura de la red. Un firewall distribuido es software que se instala (y desinstala) en poco tiempo, independientemente de la arquitectura de la red existente.ç

En función del comportamiento presentado de un firewall distribuido, son necesarios tres componentes principales para el funcionamiento de ésta arquitectura (ver Figura 28).

Primero se necesita de un lenguaje para expresar las políticas y resolver consultas para determinar si una determinada comunicación será o no permitida. Básicamente, las sentencias escritas serán funcionalmente similares a aquellas reglas utilizadas en el filtrado de paquetes, pero deben utilizar un sistema extensible para que otros tipos de aplicaciones y controles de seguridad puedan ser especificados y aplicados en el futuro. El lenguaje y el mecanismo de resolución deben soportar algún tipo de certificado para la delegación de derechos y para propósitos de autenticación.

Como segundo componente, es necesario un mecanismo para distribuir de forma segura las políticas de seguridad (un protocolo de administración de claves u otro). Este debe garantizar la integridad de las políticas transferidas ya sea a través del protocolo de comunicación o como parte de la descripción de la política (es decir firmadas digitalmente, por ejemplo).

Por ultimo se necesita de un mecanismo que aplique la política de seguridad asignada a cada host. Este debe poder reconocer el lenguaje en el que estén expresadas las políticas para poder aplicarlas. Existen, además, para este componente, cuestiones de compatibilidad con respecto a las plataformas donde se utilice.

Ventajas sobre el enfoque tradicional

La arquitectura que propone un firewall distribuido ofrece ciertas ventajas sobre el enfoque tradicional.

A diferencia de un firewall perimetral, un firewall distribuido, residente en los sistemas finales, puede filtrar el tráfico proveniente tanto de la red externa como de la red interna ya que se ha movido el punto de control de acceso del perímetro a cada host de la red. El concepto de “red no confiable” se extiende, de esta forma, a aquellos hosts situados en la red privada, para responder a la necesidad de ofrecer una protección contra uno de los ataques más comunes: aquellos que provienen de la red interna, ya sea originados dentro de la red de la organización o por acción de un ataque que ha simulado una de las identidades de la red interna.

Es más efectivo ya que éstas tareas de control de acceso se sitúan en los niveles más bajos del sistema operativo, y provee una protección que abarca al servidor o sistema final y a todas las interfaces de red. Con un firewall distribuido se incrementa la seguridad a través de la simplificación: diseñando reglas especificas para cada sistema, se logra una protección altamente especializada y su aplicación involucra solo a aquellos hosts relacionados con determinado tipo de comunicación (protocolos) con el que trabajen; mientras que en un firewall tradicional, un solo punto de control debe hacerse responsable de aplicar una protección general, acomodada para cada sistema critico de la red, en ciertos casos conflictivas.

Los firewalls tradicionales deben ser diseñados y configurados dentro de la red, como parte de la configuración y arquitectura de la red. Un firewall distribuido es software que se instala (y desinstala) en poco tiempo, independientemente de la arquitectura de la red existente.ç

MECANISMOS DE SEGURIDAD PARA IMPLEMENTAR UNA RED

Los mecanismos de seguridad se dividen en tres grandes grupos:

de prevención, de detección y de recuperación.

Los mecanismos de prevención son aquellos que aumentan la seguridad de un sistema durante el funcionamiento normal de éste, previniendo la ocurrencia de violaciones a la seguridad; por ejemplo, el uso de cifrado en la transmisión de datos se puede considerar un mecanismo de este tipo, ya que evita que un posible atacante escuche las conexiones hacia o desde un sistema Unix en la red.

Por mecanismos de detección se conoce a aquellos que se utilizan para detectar violaciones de la seguridad o intentos de violación; ejemplos de estos mecanismos son los programas de auditoría como Tripwire. Finalmente,

Los mecanismos de recuperación son aquellos que se aplican cuando una violación del sistema se ha detectado, para retornar a éste a su funcionamiento correcto; ejemplos de estos mecanismos son la utilización de copias de seguridad o el hardware adicional. Dentro de este último grupo de mecanismos de seguridad encontramos un subgrupo denominado mecanismos de análisis forense, cuyo objetivo no es simplemente retornar al sistema a su modo de trabajo normal, sino averiguar el alcance de la violación, las actividades de un intruso en el sistema, y la puerta utilizada para entrar2; de esta forma se previenen ataques posteriores y se detectan ataques a otros sistemas de nuestra red.

PROPUESTAS PARA MECANISMOS DE SEGURIDAD.

1.- no dejar los cables sueltos.

2.- conectar bien los cables

2.- Utilizar los cables adecuados.

3.- No alimentos ni bebidas.

4.- usar los cables adecuados para exteriores e interiores

5.- asegurar los cables.

6.- Trabajar limpio

7.- asegurar los cables.

http://es.tldp.org/Manuales-LuCAS/doc-unixsec/unixsec-html/node14.html

de prevención, de detección y de recuperación.

Los mecanismos de prevención son aquellos que aumentan la seguridad de un sistema durante el funcionamiento normal de éste, previniendo la ocurrencia de violaciones a la seguridad; por ejemplo, el uso de cifrado en la transmisión de datos se puede considerar un mecanismo de este tipo, ya que evita que un posible atacante escuche las conexiones hacia o desde un sistema Unix en la red.

Por mecanismos de detección se conoce a aquellos que se utilizan para detectar violaciones de la seguridad o intentos de violación; ejemplos de estos mecanismos son los programas de auditoría como Tripwire. Finalmente,

Los mecanismos de recuperación son aquellos que se aplican cuando una violación del sistema se ha detectado, para retornar a éste a su funcionamiento correcto; ejemplos de estos mecanismos son la utilización de copias de seguridad o el hardware adicional. Dentro de este último grupo de mecanismos de seguridad encontramos un subgrupo denominado mecanismos de análisis forense, cuyo objetivo no es simplemente retornar al sistema a su modo de trabajo normal, sino averiguar el alcance de la violación, las actividades de un intruso en el sistema, y la puerta utilizada para entrar2; de esta forma se previenen ataques posteriores y se detectan ataques a otros sistemas de nuestra red.

PROPUESTAS PARA MECANISMOS DE SEGURIDAD.

1.- no dejar los cables sueltos.

2.- conectar bien los cables

2.- Utilizar los cables adecuados.

3.- No alimentos ni bebidas.

4.- usar los cables adecuados para exteriores e interiores

5.- asegurar los cables.

6.- Trabajar limpio

7.- asegurar los cables.

http://es.tldp.org/Manuales-LuCAS/doc-unixsec/unixsec-html/node14.html

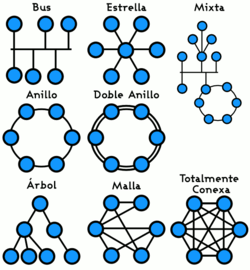

TOPOLOGIAS DE RED

¿Que es una topologia de red?

La topología o forma lógica de una red se define como la forma de tender el cable a estaciones de trabajo individuales; por muros, suelos y techos del edificio. Existe un número de factores a considerar para determinar cual topología es la más apropiada para una situación dada.

La topología en una red es la configuración adoptada por las estaciones de trabajo para conectarse entre si.

TIPOS DE TOPOLOGIAS DE RED

Bus:

Esta topología permite que todas las estaciones reciban la información que se transmite, una estación transmite y todas las restantes escuchan. Consiste en un cable con un terminador en cada extremo del que se cuelgan todos los elementos de una red. Todos los nodos de la red están unidos a este cable: el cual recibe el nombre de "Backbone Cable". Tanto Ethernet como Local Talk pueden utilizar esta topología.

Anillo:

Las estaciones están unidas unas con otras formando un círculo por medio de un cable común. El último nodo de la cadena se conecta al primero cerrando el anillo. Las señales circulan en un solo sentido alrededor del círculo, regenerándose en cada nodo. Con esta metodología, cada nodo examina la información que es enviada a través del anillo. Si la información no está dirigida al nodo que la examina, la pasa al siguiente en el anillo. La desventaja del anillo es que si se rompe una conexión, se cae la red completa.

Estrella:

Los datos en estas redes fluyen del emisor hasta el concentrador, este realiza todas las funciones de la red, además actúa como amplificador de los datos.

La red se une en un único punto, normalmente con un panel de control centralizado, como un concentrador de cableado. Los bloques de información son dirigidos a través del panel de control central hacia sus destinos. Este esquema tiene una ventaja al tener un panel de control que monitorea el tráfico y evita las colisiones y una conexión interrumpida no afecta al resto de la red.

Híbridas:

El bus lineal, la estrella y el anillo se combinan algunas veces para formar combinaciones de redes híbridas.

Anillo en Estrella:

Esta topología se utiliza con el fin de facilitar la administración de la red. Físicamente, la red es una estrella centralizada en un concentrador, mientras que a nivel lógico, la red es un anillo.

"Bus" en Estrella:

El fin es igual a la topología anterior. En este caso la red es un "bus" que se cablea físicamente como una estrella por medio de concentradores.

Estrella Jerárquica:

Esta estructura de cableado se utiliza en la mayor parte de las redes locales actuales, por medio de concentradores dispuestos en cascada par formar una red jerárquica.

Árbol:

Esta estructura se utiliza en aplicaciones de televisión por cable, sobre la cual podrían basarse las futuras estructuras de redes que alcancen los hogares. También se ha utilizado en aplicaciones de redes locales analógicas de banda ancha.

Trama:

Esta estructura de red es típica de las WAN, pero también se puede utilizar en algunas aplicaciones de redes locales (LAN). Las estaciones de trabajo están conectadas cada una con todas las demás.

http://www.monografias.com/trabajos15/topologias-neural/topologias-neural.shtml

¿que es una topologia de red?

topología de red

es la disposición física en la que se conectan los nodos de una red de ordenadores o servidores, mediante la combinación de estándares y protocolos.

Define las reglas de una red y cómo interactúan sus componentes. Estos equipos de red pueden conectarse de muchas y muy variadas maneras. La conexión más simple es un enlace unidireccional entre dos nodos. Se puede añadir un enlace de retorno para la comunicación en ambos sentidos. Los cables de comunicación modernos normalmente incluyen más de un cable para facilitar esto, aunque redes muy simples basadas en buses tienen comunicación bidireccional en un solo cable

La topología de red la determina únicamente la configuración de las conexiones entre nodos. La distancia entre los nodos, las interconexiones físicas, las tasas de transmisión y/o los tipos de señales no pertenecen a la topología de la red, aunque pueden verse afectados por la misma.

http://es.wikipedia.org/wiki/Topolog%C3%ADa_de_red

es la disposición física en la que se conectan los nodos de una red de ordenadores o servidores, mediante la combinación de estándares y protocolos.

Define las reglas de una red y cómo interactúan sus componentes. Estos equipos de red pueden conectarse de muchas y muy variadas maneras. La conexión más simple es un enlace unidireccional entre dos nodos. Se puede añadir un enlace de retorno para la comunicación en ambos sentidos. Los cables de comunicación modernos normalmente incluyen más de un cable para facilitar esto, aunque redes muy simples basadas en buses tienen comunicación bidireccional en un solo cable

La topología de red la determina únicamente la configuración de las conexiones entre nodos. La distancia entre los nodos, las interconexiones físicas, las tasas de transmisión y/o los tipos de señales no pertenecen a la topología de la red, aunque pueden verse afectados por la misma.

http://es.wikipedia.org/wiki/Topolog%C3%ADa_de_red

martes, 25 de septiembre de 2007

Glosario

Analógica: comparación o relación entre varias razones o conceptos; comparar o relacionar dos o más seres u objetos, a través de la razón señalando características generales y particulares, generando razonamientos basados en la existencia de semejanzas entre estos.

Ancho de banda: Cantidad de información que puede transmitirse a través de una conexión por unidad de tiempo. Se suele medir en bits por segundo.El margen de frecuencias que hay en una banda desde la mas alta a la mas baja.

Arcnet: Arquitectura de red de área local desarrollado por Datapoint Corporation que utiliza una técnica de acceso de paso de testigo como el Token Ring. La topología física es en forma de estrella, utilizando cable coaxial y hubs pasivos (hasta 4 conexiones) o activos.

Arquitectura: es el arte de proyectar y construir los edificios, y engloba, por tanto, no sólo la capacidad de diseñar los espacios sino también la ciencia de construir los volúmenes necesarios

Banda base: se refiere a la banda de frecuencias producida por un transductor, tal como un micrófono, un manipulador telegráfico u otro dispositivo generador de señales, antes de sufrir modulación alguna.

Bridge: Es un dispositivo que conecta subredes (Subnetworks). El Bridge conecta dos o más subredes, pero necesita tener alguna topología lógica como por Ej: Ethernet...

Broadband: De banda ancha en telecomunicaciones es un termino que refiere a un metodo que señala cuando incluye o maneja una gama relativamente amplia de frecuencias cuando se puede dividir en los canales o los compartimientos de la frecuencia.

Canal de transmisión: en una LAN donde entradas las estaciones están conectadas a un solo cable esto significa que todas las estaciones de trabajo tienen acceso a todas la s transmisiones pero son capases de identificar cuales se dirigen a ellos e ignorar a los demás

Cable coaxial: es un cable formado por dos conductores concéntricos:Un conductor central o núcleo, formado por un hilo sólido o trenzado de cobre (llamado positivo o vivo), Un conductor exterior en forma de tubo o vaina, y formado por una malla trenzada de cobre o aluminio o bien por un tubo, en caso de cables semirígidos. Este conductor exterior produce un efecto de blindaje y además sirve como retorno de las

corrientes

Chat: (español: charla), que también se le conoce como cibercharla, es un anglicismo que usualmente se refiere a una comunicación escrita a través de internet entre dos o más personas que se realiza instantáneamente

Cliente: El cliente es una aplicación informática que se utiliza para acceder a los servicios que ofrece un servidor, normalmente a través de una red de telecomunicaciones.

Colision: Un dominio de colisión es un segmento Fisico de una red de ordenadores donde es posible que los paquetes puedan "colisionar" (interferir) con otros. Estas colisiones se dan particularmente en el protocolo de red Ethernet.

Concentrador: Un concentrador es un dispositivo que permite centralizar el cableado de una red. También conocido con el nombre de hub.

Contraseña: Una contraseña o clave (en inglés password), es una forma de autenticación que utiliza información secreta para controlar el acceso hacia algún recurso. La contraseña normalmente debe mantenerse en secreto ante aquellos a quien no se les permite el acceso.

CSMA/CD: siglas que corresponden a Carrier Sense Multiple Access with Collision Detection (en español, "Acceso Múltiple con Escucha de Portadora y Detección de Colisiones"), es una técnica usada en redes Ethernet para mejorar sus prestaciones. Anteriormente a esta técnica se usaron las de Aloha puro y Aloha ranurado, pero ambas presentaban muy bajas prestaciones. Por eso apareció primeramente la técnica CSMA, que fue posteriormente mejorada con la aparición de CSMA/CD.DNS

(Domain Name System/Server): es una base de datos distribuida y jerárquica que almacena información asociada a nombres de dominio en redes como Internet.

Drive: Unidad fisica en la que se introducen los disquetDriver: Un driver o controlador posibilita que el sistema operativo de una computadora pueda entenderse con un equipamiento periférico, como es el caso de una impresora, una placa de video, un mouse, un módemEstación : de inscripción abierta de IDENCOM es para extraer información de las imágenes del sensor y almacenar la información en tarjetas de almacenamiento (smartcards o tarjetas inteligentes). La información almacenada en las tarjetas puede ser usada para aplicaciones de verificación en terminales PC independientes.

Colision: Definido como un exceso en portadora eléctrica. Sucede en Ethernet cuando dos o más estaciones hablan al mismo tiempo y las señales de datos se pierden.

Concentrador: Dispositivo que permite centralizar el cableado de una red. También conocido con el nombre de hub.

Contraseña: Una contraseña (password en inglés) o clave, es una forma de autenticación que utiliza una información secreta para controlar el acceso hacia algún recurso.

CSMA/CD: CSMA/CD, siglas que corresponden a Carrier Sense Multiple Access with Collision Detection (inglés: "Acceso Múltiple con Escucha de Portadora y Detección de Colisiones"), es una técnica usada en redes Ethernet para mejorar sus prestaciones.

DNS(Domain Name System/Server): es un conjunto de protocolos y servicios (base de datos distribuida) que permite a los usuarios utilizar nombres en vez de tener que recordar direcciones IP numéricas.

Direccion destino: Dirección en un paquete que especifica el destino último del paquete. En un cuadro de hardware, la dirección destino debe ser una dirección de hardware. En un datagrama IP la dirección destino debe ser una dirección IP.

Drive: Unidad o dispositivo periférico. Por ejemplo, dispositivos de almacenamiento tales como lectora de CD-ROM (D:), disco rígido (C:) y disquetera (A:)

Driver: pequeño programa cuya función es controlar el funcionamiento de un dispositivo del ordenador bajo un determinado sistema operativo.

Estacion: Corresponde a un elemento computacional de trabajo, por ejemplo un PC, un Mac, una impresora, etc.

Ethernet: Norma o estándar (IEEE 802.3) que determina la forma en que los puestos de la red envían y reciben datos sobre un medio físico compartido que se comporta como un bus lógico, independientemente de su configuración física.

Cable nivel 3: Cable tipo MIT 2 pares que soporta 10 MHZ.23-Cable nivel 4: Cable tipo MIT que soporta 20 MHZ.24-Cable nivel 5: Cable tipo MIT 4 pares que soporta 100 MHZ.

Data address: Localización fisíca dentro del dispositivo de almacenamiento.

Data base server: Servidor que contiene las bases de datos y los programas que saben la forma de mover dicha base de datos.

Dominio: Conjunto de caracteres que identifican un sitio de Internet accesible por un usuario.

Emulacion: Característica que permite a un dispositivo funcionar como si fuera otro distinto, interoperando con otro ordenador

Encriptamiento: Técnicas de encriptamiento son utilizadas en equipos de alto rendimiento (high-end systems), dado que se trata de tecnologías costosas que además tienen un impacto considerable en el desempeño de los dispositivos.

EOF: Una marca que se localiza al final de un archivo secuencial.

Estacion de trabajo: se refiere a un ordenador o computadora de gama alta, normalmente con uno o varios procesadoresRISC y sistema operativoUNIX.

Fast Ethernet: Ethernet de alta velocidad es el nombre de una serie de estándares de IEEE de redes Ethernet de 100Mbps.

FDDI: Fiber Distributed Data Interface) es un conjunto de estándares ISO y ANSI para la transmisión de datos en redes de computadoras de área local (LAN) mediante cable de fibra óptica.

FILE SERVER: Es un programa gratuito que no necesita instalación, con el que podremos enviar y recibir archivos a través de Internet.

Firewall: un cortafuegos (informática), un elemento utilizado en redes de computadoras para controlar las comunicaciones, permitiéndolas o prohibiéndolas.

FTP: File Transfer Protocol) es un protocolo de transferencia de archivos entre sistemas conectados a una red TCP basado en la arquitectura cliente-servidor

Full duplex: técnica de transmisión de dados capaz de, simultáneamente, transmitir e receber dados.

Gat way: Dispositivo que permite conectra dos redes o sistemas diferentes. Es la puerta de entrada de una red hacia otra.

Half dúplex: Semidúplex, significa que el método o protocolo de envío de información es bidireccional pero no simultaneo.

Host: A una máquina conectada a una red de ordenadores y que tiene un nombre de equipo (en inglés, hostname).

Hub: es un equipo de redes que permite conectar entre sí otros equipos y retransmite los paquetes que recibe desde cualquiera de ellos a todos los demás.

IEEE: Instituto de Ingenieros Eléctricos y Electrónicos, una asociación técnico-profesional mundial dedicada a la estandarización, entre otras cosas. Es la mayor asociación internacional sin fines de lucro formada por profesionales de las nuevas tecnologías, como ingenieros eléctricos, ingenieros en electrónica, científicos de la computación e ingenieros en telecomunicación.

IEEE-802.1: es una norma de la IEEE para Control de Admisión de Red basada en puertos. Es parte del grupo de protocolos IEEE 802 (IEEE 802.1).

IEEE-802.2: es el IEEE 802 estandar que define el control de enlace lógico (LLC), que es la parte superior de la capa enlace en las redes de area local.

IEEE-802.3: es el nombre de un comité de estandarización del IEEE y por extensión se denominan así los estándares por él producidos.

IEEE-802.4: Las redes que siguen el protocolo IEEE 802.3 se han extendido rápidamente, sobre todo por su facilidad de instalación.

IEEE-802.5: es un estándar definido por el Institute of Electrical and Electronics Engineers (IEEE), y define una red de área local (LAN) en configuración de anillo (Ring).

IEEE-802.6: Red de área metropolitana (MAN), basada en la topología popuesta por la University of Western Australia, conocida como DQDB (Distribuited Queue Dual Bus) DQDB utiliza un bus dual de fibra óptica como medio de transmisión. Ambos buses son unidireccionales, y en contra-sentido.

IEEE-802.7: Grupo de Asesoría Técnica sobre banda ancha (abandonado)

IEEE-802.8: Grupo de Asesoría Técnica sobre fibra óptica (abandonado

IEEE-802.9: RAL o LAN de servicios integrados

IEEE-802.11: Red local inalámbrica, también conocido como Wi-Fi

IEEE-802.12: Prioridad de demanda.

IEEE-802.14: Cable modems, es decir modems para televisión por cable.

Interface:es la conexión entre el programa del cerebro en la computadora y el cuerpo del Robby.

IPX: Protocolo definido para redes Netware que tienendirecciones en tres campos (nodo, red y socket), lo cual le permite mantener varios enlaces entre redes y procesos en varios servidores. (encontre de la 56 a 64 en esta pagina:

ID: es una empresa estadounidense desarrolladora de software en el campo de los videojuegos.

IRC: es un protocolo de comunicación en tiempo real basado en texto, que permite debates en grupo o entre dos personas y que está clasificado dentro de la Mensajería instantánea.

IRQ: Canal de interrupción. Línea directa entre el microprocesador y la tarjeta periférica para que ésta solicite atención del CPU.

ISA: Arquitectura de 16 bits para tarjetas y dispositivos. El más común en las computadoras personales.

ISO: Organización que especifica estándares de calidad internacionales.

ISO 9000: Juego de normas de calidad internacional que unifica el control de calidad a nivel mundial.

ISO 9001: Modelo de calidad para empresas de diseño, fabricación einstalación de equipo.

ISO 9002: Modelos de aseguramiento de calidad y satisfacción delcliente en el producto final.

LAN: es la abreviatura de Local Area Network (Red de Área Local o simplemente Red Local).

LOGIN: Proceso de entrada a la red utilizado como término para indicar que la estación está dentro de la red.

LOGON: Proceso de entrada a un host. Utilizado para indicar queen realidad el trabajo se desarrolla en el host.

Main frame: Cuadro principal o computadora principal en la cual sellevan a cabo todos los procesos.

Man: Red de Area Metropolitana.

Mau: Dispositivo utilizado en topologías de estrella física para generar un círculo lógico. Todos se conectan a él, y él asigna quién tiene el Token Passing o derecho de Transacción.

Mega byte: MB. 1'048,576 bytes. Formalmente es 1 K de KB.

MODEM: Modulador-Demodulador. Dispositivo que convierte señalesbinarias a tonos transmitibles por vía telefónica.

Ancho de banda: Cantidad de información que puede transmitirse a través de una conexión por unidad de tiempo. Se suele medir en bits por segundo.El margen de frecuencias que hay en una banda desde la mas alta a la mas baja.

Arcnet: Arquitectura de red de área local desarrollado por Datapoint Corporation que utiliza una técnica de acceso de paso de testigo como el Token Ring. La topología física es en forma de estrella, utilizando cable coaxial y hubs pasivos (hasta 4 conexiones) o activos.

Arquitectura: es el arte de proyectar y construir los edificios, y engloba, por tanto, no sólo la capacidad de diseñar los espacios sino también la ciencia de construir los volúmenes necesarios

Banda base: se refiere a la banda de frecuencias producida por un transductor, tal como un micrófono, un manipulador telegráfico u otro dispositivo generador de señales, antes de sufrir modulación alguna.

Bridge: Es un dispositivo que conecta subredes (Subnetworks). El Bridge conecta dos o más subredes, pero necesita tener alguna topología lógica como por Ej: Ethernet...

Broadband: De banda ancha en telecomunicaciones es un termino que refiere a un metodo que señala cuando incluye o maneja una gama relativamente amplia de frecuencias cuando se puede dividir en los canales o los compartimientos de la frecuencia.

Canal de transmisión: en una LAN donde entradas las estaciones están conectadas a un solo cable esto significa que todas las estaciones de trabajo tienen acceso a todas la s transmisiones pero son capases de identificar cuales se dirigen a ellos e ignorar a los demás

Cable coaxial: es un cable formado por dos conductores concéntricos:Un conductor central o núcleo, formado por un hilo sólido o trenzado de cobre (llamado positivo o vivo), Un conductor exterior en forma de tubo o vaina, y formado por una malla trenzada de cobre o aluminio o bien por un tubo, en caso de cables semirígidos. Este conductor exterior produce un efecto de blindaje y además sirve como retorno de las

corrientes

Chat: (español: charla), que también se le conoce como cibercharla, es un anglicismo que usualmente se refiere a una comunicación escrita a través de internet entre dos o más personas que se realiza instantáneamente

Cliente: El cliente es una aplicación informática que se utiliza para acceder a los servicios que ofrece un servidor, normalmente a través de una red de telecomunicaciones.

Colision: Un dominio de colisión es un segmento Fisico de una red de ordenadores donde es posible que los paquetes puedan "colisionar" (interferir) con otros. Estas colisiones se dan particularmente en el protocolo de red Ethernet.

Concentrador: Un concentrador es un dispositivo que permite centralizar el cableado de una red. También conocido con el nombre de hub.

Contraseña: Una contraseña o clave (en inglés password), es una forma de autenticación que utiliza información secreta para controlar el acceso hacia algún recurso. La contraseña normalmente debe mantenerse en secreto ante aquellos a quien no se les permite el acceso.

CSMA/CD: siglas que corresponden a Carrier Sense Multiple Access with Collision Detection (en español, "Acceso Múltiple con Escucha de Portadora y Detección de Colisiones"), es una técnica usada en redes Ethernet para mejorar sus prestaciones. Anteriormente a esta técnica se usaron las de Aloha puro y Aloha ranurado, pero ambas presentaban muy bajas prestaciones. Por eso apareció primeramente la técnica CSMA, que fue posteriormente mejorada con la aparición de CSMA/CD.DNS

(Domain Name System/Server): es una base de datos distribuida y jerárquica que almacena información asociada a nombres de dominio en redes como Internet.

Drive: Unidad fisica en la que se introducen los disquetDriver: Un driver o controlador posibilita que el sistema operativo de una computadora pueda entenderse con un equipamiento periférico, como es el caso de una impresora, una placa de video, un mouse, un módemEstación : de inscripción abierta de IDENCOM es para extraer información de las imágenes del sensor y almacenar la información en tarjetas de almacenamiento (smartcards o tarjetas inteligentes). La información almacenada en las tarjetas puede ser usada para aplicaciones de verificación en terminales PC independientes.

Colision: Definido como un exceso en portadora eléctrica. Sucede en Ethernet cuando dos o más estaciones hablan al mismo tiempo y las señales de datos se pierden.

Concentrador: Dispositivo que permite centralizar el cableado de una red. También conocido con el nombre de hub.

Contraseña: Una contraseña (password en inglés) o clave, es una forma de autenticación que utiliza una información secreta para controlar el acceso hacia algún recurso.

CSMA/CD: CSMA/CD, siglas que corresponden a Carrier Sense Multiple Access with Collision Detection (inglés: "Acceso Múltiple con Escucha de Portadora y Detección de Colisiones"), es una técnica usada en redes Ethernet para mejorar sus prestaciones.

DNS(Domain Name System/Server): es un conjunto de protocolos y servicios (base de datos distribuida) que permite a los usuarios utilizar nombres en vez de tener que recordar direcciones IP numéricas.

Direccion destino: Dirección en un paquete que especifica el destino último del paquete. En un cuadro de hardware, la dirección destino debe ser una dirección de hardware. En un datagrama IP la dirección destino debe ser una dirección IP.

Drive: Unidad o dispositivo periférico. Por ejemplo, dispositivos de almacenamiento tales como lectora de CD-ROM (D:), disco rígido (C:) y disquetera (A:)

Driver: pequeño programa cuya función es controlar el funcionamiento de un dispositivo del ordenador bajo un determinado sistema operativo.

Estacion: Corresponde a un elemento computacional de trabajo, por ejemplo un PC, un Mac, una impresora, etc.

Ethernet: Norma o estándar (IEEE 802.3) que determina la forma en que los puestos de la red envían y reciben datos sobre un medio físico compartido que se comporta como un bus lógico, independientemente de su configuración física.

Cable nivel 3: Cable tipo MIT 2 pares que soporta 10 MHZ.23-Cable nivel 4: Cable tipo MIT que soporta 20 MHZ.24-Cable nivel 5: Cable tipo MIT 4 pares que soporta 100 MHZ.

Data address: Localización fisíca dentro del dispositivo de almacenamiento.

Data base server: Servidor que contiene las bases de datos y los programas que saben la forma de mover dicha base de datos.

Dominio: Conjunto de caracteres que identifican un sitio de Internet accesible por un usuario.

Emulacion: Característica que permite a un dispositivo funcionar como si fuera otro distinto, interoperando con otro ordenador

Encriptamiento: Técnicas de encriptamiento son utilizadas en equipos de alto rendimiento (high-end systems), dado que se trata de tecnologías costosas que además tienen un impacto considerable en el desempeño de los dispositivos.

EOF: Una marca que se localiza al final de un archivo secuencial.

Estacion de trabajo: se refiere a un ordenador o computadora de gama alta, normalmente con uno o varios procesadoresRISC y sistema operativoUNIX.

Fast Ethernet: Ethernet de alta velocidad es el nombre de una serie de estándares de IEEE de redes Ethernet de 100Mbps.

FDDI: Fiber Distributed Data Interface) es un conjunto de estándares ISO y ANSI para la transmisión de datos en redes de computadoras de área local (LAN) mediante cable de fibra óptica.

FILE SERVER: Es un programa gratuito que no necesita instalación, con el que podremos enviar y recibir archivos a través de Internet.

Firewall: un cortafuegos (informática), un elemento utilizado en redes de computadoras para controlar las comunicaciones, permitiéndolas o prohibiéndolas.

FTP: File Transfer Protocol) es un protocolo de transferencia de archivos entre sistemas conectados a una red TCP basado en la arquitectura cliente-servidor

Full duplex: técnica de transmisión de dados capaz de, simultáneamente, transmitir e receber dados.

Gat way: Dispositivo que permite conectra dos redes o sistemas diferentes. Es la puerta de entrada de una red hacia otra.

Half dúplex: Semidúplex, significa que el método o protocolo de envío de información es bidireccional pero no simultaneo.

Host: A una máquina conectada a una red de ordenadores y que tiene un nombre de equipo (en inglés, hostname).

Hub: es un equipo de redes que permite conectar entre sí otros equipos y retransmite los paquetes que recibe desde cualquiera de ellos a todos los demás.

IEEE: Instituto de Ingenieros Eléctricos y Electrónicos, una asociación técnico-profesional mundial dedicada a la estandarización, entre otras cosas. Es la mayor asociación internacional sin fines de lucro formada por profesionales de las nuevas tecnologías, como ingenieros eléctricos, ingenieros en electrónica, científicos de la computación e ingenieros en telecomunicación.

IEEE-802.1: es una norma de la IEEE para Control de Admisión de Red basada en puertos. Es parte del grupo de protocolos IEEE 802 (IEEE 802.1).

IEEE-802.2: es el IEEE 802 estandar que define el control de enlace lógico (LLC), que es la parte superior de la capa enlace en las redes de area local.

IEEE-802.3: es el nombre de un comité de estandarización del IEEE y por extensión se denominan así los estándares por él producidos.

IEEE-802.4: Las redes que siguen el protocolo IEEE 802.3 se han extendido rápidamente, sobre todo por su facilidad de instalación.

IEEE-802.5: es un estándar definido por el Institute of Electrical and Electronics Engineers (IEEE), y define una red de área local (LAN) en configuración de anillo (Ring).

IEEE-802.6: Red de área metropolitana (MAN), basada en la topología popuesta por la University of Western Australia, conocida como DQDB (Distribuited Queue Dual Bus) DQDB utiliza un bus dual de fibra óptica como medio de transmisión. Ambos buses son unidireccionales, y en contra-sentido.

IEEE-802.7: Grupo de Asesoría Técnica sobre banda ancha (abandonado)

IEEE-802.8: Grupo de Asesoría Técnica sobre fibra óptica (abandonado

IEEE-802.9: RAL o LAN de servicios integrados

IEEE-802.11: Red local inalámbrica, también conocido como Wi-Fi

IEEE-802.12: Prioridad de demanda.

IEEE-802.14: Cable modems, es decir modems para televisión por cable.

Interface:es la conexión entre el programa del cerebro en la computadora y el cuerpo del Robby.

IPX: Protocolo definido para redes Netware que tienendirecciones en tres campos (nodo, red y socket), lo cual le permite mantener varios enlaces entre redes y procesos en varios servidores. (encontre de la 56 a 64 en esta pagina:

ID: es una empresa estadounidense desarrolladora de software en el campo de los videojuegos.

IRC: es un protocolo de comunicación en tiempo real basado en texto, que permite debates en grupo o entre dos personas y que está clasificado dentro de la Mensajería instantánea.

IRQ: Canal de interrupción. Línea directa entre el microprocesador y la tarjeta periférica para que ésta solicite atención del CPU.

ISA: Arquitectura de 16 bits para tarjetas y dispositivos. El más común en las computadoras personales.

ISO: Organización que especifica estándares de calidad internacionales.

ISO 9000: Juego de normas de calidad internacional que unifica el control de calidad a nivel mundial.

ISO 9001: Modelo de calidad para empresas de diseño, fabricación einstalación de equipo.

ISO 9002: Modelos de aseguramiento de calidad y satisfacción delcliente en el producto final.

LAN: es la abreviatura de Local Area Network (Red de Área Local o simplemente Red Local).

LOGIN: Proceso de entrada a la red utilizado como término para indicar que la estación está dentro de la red.

LOGON: Proceso de entrada a un host. Utilizado para indicar queen realidad el trabajo se desarrolla en el host.

Main frame: Cuadro principal o computadora principal en la cual sellevan a cabo todos los procesos.

Man: Red de Area Metropolitana.

Mau: Dispositivo utilizado en topologías de estrella física para generar un círculo lógico. Todos se conectan a él, y él asigna quién tiene el Token Passing o derecho de Transacción.

Mega byte: MB. 1'048,576 bytes. Formalmente es 1 K de KB.

MODEM: Modulador-Demodulador. Dispositivo que convierte señalesbinarias a tonos transmitibles por vía telefónica.

lunes, 17 de septiembre de 2007

Sistema Operativo

Un sistema operativo es un programa o conjunto de programas de computadora destinado a permitir una gestión eficaz de sus recursos. Comienza a trabajar cuando se enciende el computador, y gestiona el hardware de la máquina desde los niveles más básicos, permitiendo también la interacción con el usuario.

Un sistema operativo se puede encontrar normalmente en la mayoría de los aparatos electrónicos que utilicen microprocesadores para funcionar, ya que gracias a estos podemos entender la máquina y que ésta cumpla con sus funciones (teléfonos móviles, reproductores de DVD, autoradios... y computadoras)

Monotarea: Solamente puede ejecutar un proceso (aparte de los procesos del propio S.O.) en un momento dado. Una vez que empieza a ejecutar un proceso, continuará haciéndolo hasta su finalización o interrupción.

Multitarea: Es capaz de ejecutar varios procesos al mismo tiempo. Este tipo de S.O. normalmente asigna los recursos disponibles (CPU, memoria, periféricos) de forma alternada a los procesos que los solicitan, de manera que el usuario percibe que todos funcionan a la vez, de forma concurrente.

Monousuario: Si sólo permite ejecutar los programas de un usuario al mismo tiempo.

Multiusuario: Si permite que varios usuarios ejecuten simultáneamente sus programas, accediendo a la vez a los recursos de la computadora. Normalmente estos sistemas operativos utilizan métodos de protección de datos, de manera que un programa no pueda usar o cambiar los datos de otro usuario.

Centralizado: Si permite utilizar los recursos de una sola computadora.

Distribuido: Si permite utilizar los recursos (memoria, CPU, disco, periféricos... ) de más de una computadora al mismo tiempo.

Interfaz de línea de comandos: Es necesaria la escritura de comandos para poder comunicarse con el SO.

Interfaz gráfica de usuario: La interfaz del SO tiene apariencia gráfica (uso de íconos, ventanas, etc.) omputadora al mismo tiempo.

http://es.wikipedia.org/wiki/Sistema_operativo

Un sistema operativo se puede encontrar normalmente en la mayoría de los aparatos electrónicos que utilicen microprocesadores para funcionar, ya que gracias a estos podemos entender la máquina y que ésta cumpla con sus funciones (teléfonos móviles, reproductores de DVD, autoradios... y computadoras)

Monotarea: Solamente puede ejecutar un proceso (aparte de los procesos del propio S.O.) en un momento dado. Una vez que empieza a ejecutar un proceso, continuará haciéndolo hasta su finalización o interrupción.

Multitarea: Es capaz de ejecutar varios procesos al mismo tiempo. Este tipo de S.O. normalmente asigna los recursos disponibles (CPU, memoria, periféricos) de forma alternada a los procesos que los solicitan, de manera que el usuario percibe que todos funcionan a la vez, de forma concurrente.

Monousuario: Si sólo permite ejecutar los programas de un usuario al mismo tiempo.

Multiusuario: Si permite que varios usuarios ejecuten simultáneamente sus programas, accediendo a la vez a los recursos de la computadora. Normalmente estos sistemas operativos utilizan métodos de protección de datos, de manera que un programa no pueda usar o cambiar los datos de otro usuario.

Centralizado: Si permite utilizar los recursos de una sola computadora.

Distribuido: Si permite utilizar los recursos (memoria, CPU, disco, periféricos... ) de más de una computadora al mismo tiempo.

Interfaz de línea de comandos: Es necesaria la escritura de comandos para poder comunicarse con el SO.

Interfaz gráfica de usuario: La interfaz del SO tiene apariencia gráfica (uso de íconos, ventanas, etc.) omputadora al mismo tiempo.

http://es.wikipedia.org/wiki/Sistema_operativo

viernes, 14 de septiembre de 2007

Elementos de una red

Definición de una red de área local

La definición más general de una red de área local (Local Area Network, LAN), es la de una red de comunicaciones utilizada por una sola organización a través de una distancia limitada, la cual permite a los usuarios compartir información y recursos como: espacio en disco duro, impresoras, CD-ROM, etc.

Elementos de una red

Una red de computadoras consta tanto de hardware como de software. En el hardware se incluyen: estaciones de trabajo, servidores, tarjeta de interfaz de red, cableado y equipo de conectividad. En el software se encuentra el sistema operativo de red (Network Operating System, NOS).

La definición más general de una red de área local (Local Area Network, LAN), es la de una red de comunicaciones utilizada por una sola organización a través de una distancia limitada, la cual permite a los usuarios compartir información y recursos como: espacio en disco duro, impresoras, CD-ROM, etc.

Elementos de una red

Una red de computadoras consta tanto de hardware como de software. En el hardware se incluyen: estaciones de trabajo, servidores, tarjeta de interfaz de red, cableado y equipo de conectividad. En el software se encuentra el sistema operativo de red (Network Operating System, NOS).

lunes, 10 de septiembre de 2007

GLOSARIO

GLOSARIO

Analógica: significa comparación o relación entre varias razones o conceptos; comparar o relacionar dos o más seres u objetos, a través de la razón señalando características generales y particulares, generando razonamientos basados en la existencia de semejanzas entre estos.

Ancho de banda: Cantidad de información que puede transmitirse a través de una conexión por unidad de tiempo. Se suele medir en bits por segundo.El margen de frecuencias que hay en una banda desde la mas alta a la mas baja.

Arcnet: Arquitectura de red de área local desarrollado por Datapoint Corporation que utiliza una técnica de acceso de paso de testigo como el Token Ring. La topología física es en forma de estrella, utilizando cable coaxial y hubs pasivos (hasta 4 conexiones) o activos.

Arquitectura: es el arte de proyectar y construir los edificios, y engloba, por tanto, no sólo la capacidad de diseñar los espacios sino también la ciencia de construir los volúmenes necesarios

Banda base: se refiere a la banda de frecuencias producida por un transductor, tal como un micrófono, un manipulador telegráfico u otro dispositivo generador de señales, antes de sufrir modulación alguna.

Bridge: Es un dispositivo que conecta subredes (Subnetworks). El Bridge conecta dos o más subredes, pero necesita tener alguna topología lógica como por Ej: Ethernet...

Broadband: De banda ancha en telecomunicaciones es un termino que refiere a un metodo que señala cuando incluye o maneja una gama relativamente amplia de frecuencias cuando se puede dividir en los canales o los compartimientos de la frecuencia.

Canal de transmisión: en una LAN donde entradas las estaciones están conectadas a un solo cable esto significa que todas las estaciones de trabajo tienen acceso a todas la s transmisiones pero son capases de identificar cuales se dirigen a ellos e ignorar a los demás

Cable coaxial: es un cable formado por dos conductores concéntricos:

Un conductor central o núcleo, formado por un hilo sólido o trenzado de cobre (llamado positivo o vivo), Un conductor exterior en forma de tubo o vaina, y formado por una malla trenzada de cobre o aluminio o bien por un tubo, en caso de cables semirígidos. Este conductor exterior produce un efecto de blindaje y además sirve como retorno de las corrientes

Chat: (español: charla), que también se le conoce como cibercharla, es un anglicismo que usualmente se refiere a una comunicación escrita a través de internet entre dos o más personas que se realiza instantáneamente

Cliente: El cliente es una aplicación informática que se utiliza para acceder a los servicios que ofrece un servidor, normalmente a través de una red de telecomunicaciones.

Colision: Un dominio de colisión es un segmento Fisico de una red de ordenadores donde es posible que los paquetes puedan "colisionar" (interferir) con otros. Estas colisiones se dan particularmente en el protocolo de red Ethernet.

Concentrador: Un concentrador es un dispositivo que permite centralizar el cableado de una red. También conocido con el nombre de hub.

Contraseña: Una contraseña o clave (en inglés password), es una forma de autenticación que utiliza información secreta para controlar el acceso hacia algún recurso. La contraseña normalmente debe mantenerse en secreto ante aquellos a quien no se les permite el acceso.

CSMA/CD: siglas que corresponden a Carrier Sense Multiple Access with Collision Detection (en español, "Acceso Múltiple con Escucha de Portadora y Detección de Colisiones"), es una técnica usada en redes Ethernet para mejorar sus prestaciones. Anteriormente a esta técnica se usaron las de Aloha puro y Aloha ranurado, pero ambas presentaban muy bajas prestaciones. Por eso apareció primeramente la técnica CSMA, que fue posteriormente mejorada con la aparición de CSMA/CD.

DNS(Domain Name System/Server): es una base de datos distribuida y jerárquica que almacena información asociada a nombres de dominio en redes como Internet.

Drive: Unidad fisica en la que se introducen los disquet

Driver: Un driver o controlador posibilita que el sistema operativo de una computadora pueda entenderse con un equipamiento periférico, como es el caso de una impresora, una placa de video, un mouse, un módem

Estación : de inscripción abierta de IDENCOM es para extraer información de las imágenes del sensor y almacenar la información en tarjetas de almacenamiento (smartcards o tarjetas inteligentes). La información almacenada en las tarjetas puede ser usada para aplicaciones de verificación en terminales PC independientes.

Analógica: significa comparación o relación entre varias razones o conceptos; comparar o relacionar dos o más seres u objetos, a través de la razón señalando características generales y particulares, generando razonamientos basados en la existencia de semejanzas entre estos.

Ancho de banda: Cantidad de información que puede transmitirse a través de una conexión por unidad de tiempo. Se suele medir en bits por segundo.El margen de frecuencias que hay en una banda desde la mas alta a la mas baja.

Arcnet: Arquitectura de red de área local desarrollado por Datapoint Corporation que utiliza una técnica de acceso de paso de testigo como el Token Ring. La topología física es en forma de estrella, utilizando cable coaxial y hubs pasivos (hasta 4 conexiones) o activos.

Arquitectura: es el arte de proyectar y construir los edificios, y engloba, por tanto, no sólo la capacidad de diseñar los espacios sino también la ciencia de construir los volúmenes necesarios

Banda base: se refiere a la banda de frecuencias producida por un transductor, tal como un micrófono, un manipulador telegráfico u otro dispositivo generador de señales, antes de sufrir modulación alguna.

Bridge: Es un dispositivo que conecta subredes (Subnetworks). El Bridge conecta dos o más subredes, pero necesita tener alguna topología lógica como por Ej: Ethernet...

Broadband: De banda ancha en telecomunicaciones es un termino que refiere a un metodo que señala cuando incluye o maneja una gama relativamente amplia de frecuencias cuando se puede dividir en los canales o los compartimientos de la frecuencia.

Canal de transmisión: en una LAN donde entradas las estaciones están conectadas a un solo cable esto significa que todas las estaciones de trabajo tienen acceso a todas la s transmisiones pero son capases de identificar cuales se dirigen a ellos e ignorar a los demás

Cable coaxial: es un cable formado por dos conductores concéntricos:

Un conductor central o núcleo, formado por un hilo sólido o trenzado de cobre (llamado positivo o vivo), Un conductor exterior en forma de tubo o vaina, y formado por una malla trenzada de cobre o aluminio o bien por un tubo, en caso de cables semirígidos. Este conductor exterior produce un efecto de blindaje y además sirve como retorno de las corrientes

Chat: (español: charla), que también se le conoce como cibercharla, es un anglicismo que usualmente se refiere a una comunicación escrita a través de internet entre dos o más personas que se realiza instantáneamente

Cliente: El cliente es una aplicación informática que se utiliza para acceder a los servicios que ofrece un servidor, normalmente a través de una red de telecomunicaciones.

Colision: Un dominio de colisión es un segmento Fisico de una red de ordenadores donde es posible que los paquetes puedan "colisionar" (interferir) con otros. Estas colisiones se dan particularmente en el protocolo de red Ethernet.

Concentrador: Un concentrador es un dispositivo que permite centralizar el cableado de una red. También conocido con el nombre de hub.

Contraseña: Una contraseña o clave (en inglés password), es una forma de autenticación que utiliza información secreta para controlar el acceso hacia algún recurso. La contraseña normalmente debe mantenerse en secreto ante aquellos a quien no se les permite el acceso.

CSMA/CD: siglas que corresponden a Carrier Sense Multiple Access with Collision Detection (en español, "Acceso Múltiple con Escucha de Portadora y Detección de Colisiones"), es una técnica usada en redes Ethernet para mejorar sus prestaciones. Anteriormente a esta técnica se usaron las de Aloha puro y Aloha ranurado, pero ambas presentaban muy bajas prestaciones. Por eso apareció primeramente la técnica CSMA, que fue posteriormente mejorada con la aparición de CSMA/CD.

DNS(Domain Name System/Server): es una base de datos distribuida y jerárquica que almacena información asociada a nombres de dominio en redes como Internet.

Drive: Unidad fisica en la que se introducen los disquet

Driver: Un driver o controlador posibilita que el sistema operativo de una computadora pueda entenderse con un equipamiento periférico, como es el caso de una impresora, una placa de video, un mouse, un módem

Estación : de inscripción abierta de IDENCOM es para extraer información de las imágenes del sensor y almacenar la información en tarjetas de almacenamiento (smartcards o tarjetas inteligentes). La información almacenada en las tarjetas puede ser usada para aplicaciones de verificación en terminales PC independientes.

jueves, 6 de septiembre de 2007

Suscribirse a:

Entradas (Atom)